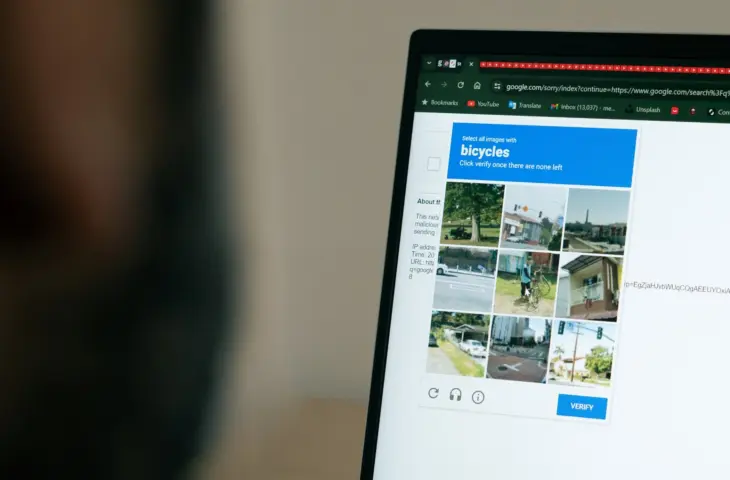

HP heeft in zijn nieuwste Threat Insights Report meerdere cyberaanvallen geïdentificeerd waarbij hackers valse CAPTCHA-tests gebruiken om malware te verspreiden. Door in te spelen op de groeiende ‘click tolerance’ bij gebruikers, slagen criminelen erin om via meervoudige verificatiestappen systemen te infecteren.

Volgens het rapport maken cybercriminelen misbruik van het feit dat gebruikers gewend zijn geraakt aan uitgebreide authenticatieprocessen. In bepaalde campagnes worden slachtoffers naar kwaadaardige websites geleid, waar ze valse CAPTCHA-tests moeten voltooien. Dit activeert een PowerShell-commando dat de Lumma Stealer remote access trojan (RAT) installeert.

HP waarschuwt ook voor de verspreiding van XenoRAT, een open source RAT met functies om webcams en microfoons over te nemen. Aanvallers gebruiken hierbij social engineering-methodes om gebruikers ertoe te brengen macro’s in Word- en Excel-documenten in te schakelen, waardoor ze volledige controle krijgen over de besmette systemen.

lees ook

HP waarschuwt voor malware via valse CAPTCHA-tests

Daarnaast ziet HP hoe hackers SVG-afbeeldingen inzetten om malware te verspreiden. Aanvallers verstoppen kwaadaardige JavaScript-code in deze afbeeldingen, die automatisch door webbrowsers worden geopend. Hierdoor kunnen ze meerdere vormen van malware verspreiden, waaronder RATs en infostealers.

Toename in aanvalsmethoden

Het rapport, gebaseerd op gegevens uit het vierde kwartaal van 2024, laat zien dat cybercriminelen hun methoden diversifiëren om detectiesystemen te omzeilen. Zo bleek dat minstens elf procent van de e-maildreigingen één of meerdere e-mailgateways wist te passeren. Verder waren uitvoerbare bestanden de meest gebruikte methode om malware te verspreiden (43%), gevolgd door archiefbestanden (32%).

Volgens Ian Pratt, hoofd beveiliging voor pc’s bij HP, tonen de bevindingen aan dat bewustwordingstrainingen alleen niet volstaan. “Gebruikers volgen steeds vaker meerdere stappen in een infectieketen, wat de beperkingen van traditionele bewustwordingstrainingen blootlegt. Organisaties moeten zich richten op het verkleinen van hun aanvalsoppervlak, bijvoorbeeld door risicovolle acties zoals klikken op verdachte links te isoleren.”