Een kwetsbaarheid in Windows Server Update Services wordt actief uitgebuit. Microsoft heeft op vrijdag een noodpatch uitgerold en adviseert die zo snel mogelijk te installeren.

De kwetsbaarheid CVE-2025-59287 is al sinds minstens 14 oktober gekend bij Microsoft, maar actieve exploits lijken pas sinds vorige week te exploderen. Nadat het beveiligingsbedrijf HawkTrace Security vorige woensdag een proof-of-conceptcode bekend maakte, trekken onder meer ShadowServer en Eye Security aan de alarmbel over actieve uitbuiting. De kwetsbaarheid zit in Windows Server Updates Services (WSUS) voor het beheren van updates voor Windows-systemen.

Het risico zit in onveilige deserialisatie door WSUS. Tijdens deserialisatie wordt een bestand van een universeel gegevensformaat omgezet naar het formaat van de server. In principe een doodnormaal proces, maar deserialisatie kan een verborgen achilleshiel zijn. CVE-2025-59287 zet de deuren van Windows-omgevingen open en geeft aanvallers een vrijgeleide om schadelijke code uit te voeren.

Actief uitgebuit

Microsoft berichtte op 14 oktober voor het eerst over de kwetsbaarheid en dat geeft vaak het startschot voor uitbuiting door cybercriminelen. Het Nederlandse cybersecuritybedrijf Eye Security meldde op vrijdag dat het weet heeft van een klant die werd getroffen. Uitbuiting is enkel mogelijk wanneer de WSUS-server functie ingesteld staat, wat niet standaard het geval is.

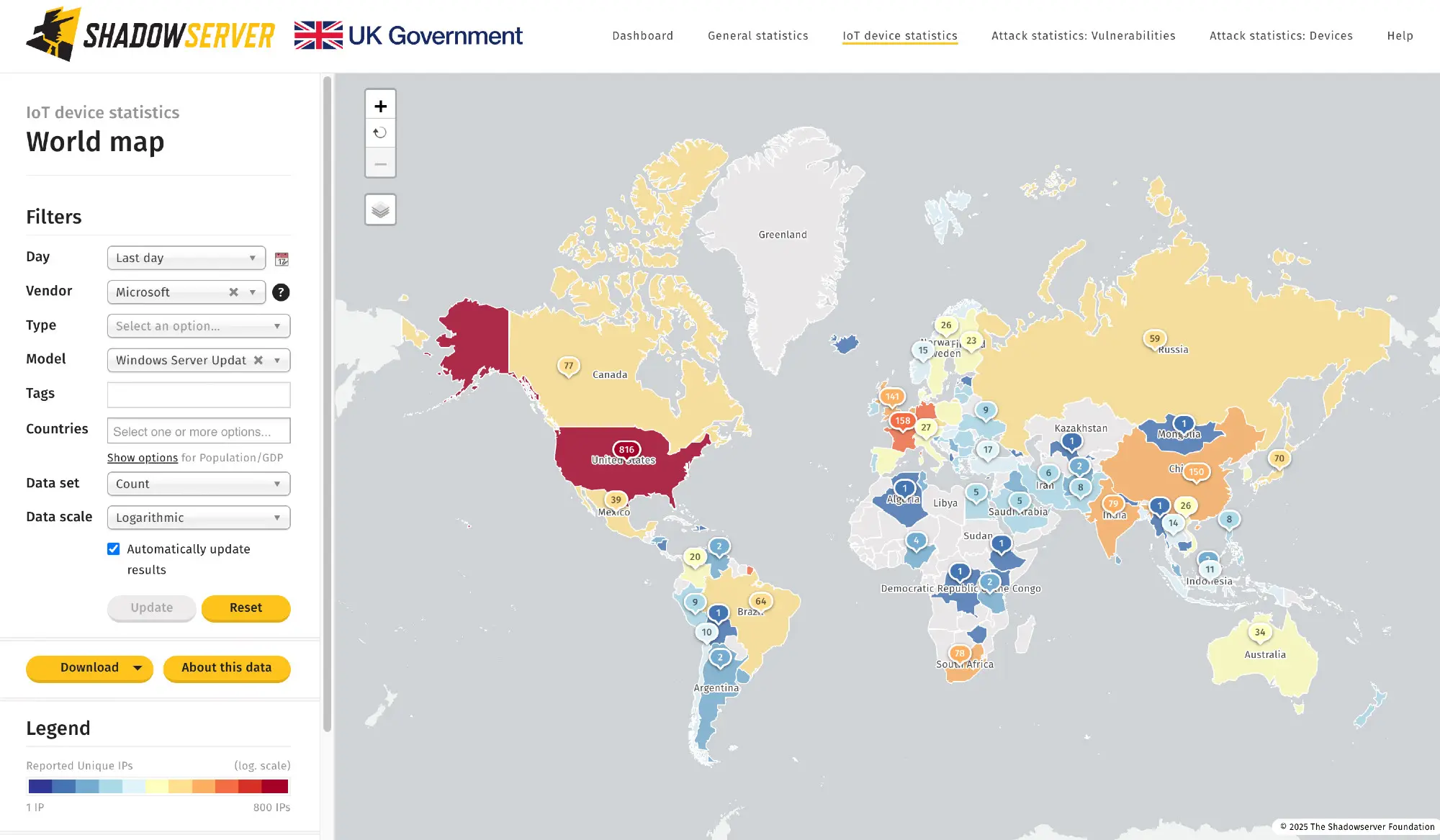

Volgens schattingen van ShadowServer waren op 25 oktober minstens 2.800 servers wereldwijd kwetsbaar, deelt het in een post op Bluesky. Het Europese epicentrum ligt in Frankrijk (158) en het Verenigd Koninkrijk (141).

Microsoft houdt het voorlopig op ‘waarschijnlijk’ dat de kwetsbaarheid zal uitgebuit worden, ondanks berichtgevingen dat het dus al effectief gebeurd is. Toch zijn de waarschuwingen niet in dovemans oren gevallen: afgelopen vrijdag duwde Microsoft een noodpatch uit om het beveiligingsprobleem adequaat op te lossen. De originele update uitgerold op 14 oktober bleek niet voldoende.

Noodpatch beschikbaar

Voor de volgende Windows Server-versies is een update beschikbaar, met achter de haakjes de overeenkomende update:

- Windows Server 2025 (KB5070881)

- Windows Server, version 23H2 (KB5070879)

- Windows Server 2022 (KB5070884)

- Windows Server 2019 (KB5070883)

- Windows Server 2016 (KB5070882)

- Windows Server 2012 R2 (KB5070886)

- Windows Server 2012 (KB5070887)

Als het advies van Microsoft om de update snel te installeren niet voldoende is, dan raden verschillende nationale beveiligingsorganisaties hetzelfde aan. Onder andere het Nederlandse Cybersecurity Centrum roept op om WSUS zo snel mogelijk naar de nieuwste versie bij te werken. Daarmee ben je meteen ook beschermd tegen een andere actief uitgebuite SMB-kwetsbaarheid in Windows.